Contanti, carte o telefono? La sfida dei pagamenti estivi (e sicuri)

POS pirata, truffe contactless e muli del denaro: come difendersi d’estate e perché il telefono è il mezzo di pagamento più sicuro.

Sono in ferie, sperduto in mezzo a una zona agricola francese dove devono fare dell’ottimo vino. Eppure eccomi qui, raggiunta la quarta meta di questo bellissimo viaggio, a scrivere puntualmente la mia Insalata Mista di cui ormai non riesco più a fare a meno.

Un’Insalata nata spontaneamente a forza di fare un gesto che viene ripetuto quotidianamente da milioni di vacanzieri: strisciare la carta di credito. Strisciare, o peggio, depositarla su un piattino in mano a uno sconosciuto. Qualcuno, storia di vita vissuta, me l’ha chiesta via email (orrore) e qualcun altro la usa invece tramite il telefono.

Decine, centinaia di strisciate tutti i giorni. E la sicurezza? Non è un tema minore, se non ci si vuole rovinare le vacanze. Una volta si diceva che la carta di credito non va usata su internet perché te la clonano. Anche voi avrete conosciuto decine di persone che si ostinavano (o si ostinano) a non usarla se non nei negozi fisici, oppure che si affidava alle prepagate, quelle dove non puoi andar oltre una certa spesa.

Abitudini passate, per fortuna. Oggi c’è la consapevolezza che usare la carta di credito su internet è molto più sicuro che non farlo in un negozio, ma non sicuro al 100%, ovvio. I siti però sono migliorati tecnologicamente e gli operatori e i gateway di pagamento pure. E se dovesse succedere qualcosa c’è comunque una protezione, non si rischia realmente di perdere soldi. Anche se rimane una scocciatura, per carità. Il fatto però è che nel mondo fisico è cento volte più rischioso. Non soltanto usare le carte di credito, ma il denaro in generale. Quante possibilità ci sono che ci rubino il portafogli?

Da qualche tempo però abbiamo anche imparato a pagare usando i dispositivi connessi: su tutti smartphone e smartwatch. A qualcuno sembra ancora una cosa un po’ da fighetti, eppure oggi è il metodo più sicuro di tutti, vedremo più avanti perché. Però c’è anche la questione ideologica (vedrete come in questa vacanza la questione ideologica mi abbia fatto prendere decisioni di cui oggi mi sono pentito, ma non si può non considerare anche questo aspetto).

Rendere Google e Apple padroni anche delle nostre transazioni significa dargli un altro pezzetto della nostra vita oltre quello che già si sono presi. O che gli abbiamo dato, per essere precisi, ma comunque non fa differenza.

Insomma, da questa Insalata Mista aspettatevi una carrellata di nuove truffe tecnologicamente evolute per rubarci soldi, quasi sempre fisicamente. E magari qualche consiglio per fare attenzione e non farvi rovinare la vacanza.

I POS pirata: il borseggio digitale sotto l’ombrellone

Questa volta non andrò a leggere statistiche sull’argomento, ve lo premetto, però penso di poter dire senza grossi problemi che il POS rappresenta lo strumento più utilizzato per pagare con carte di debito e carte di credito. Aspettate, prima una premessa: conoscete la differenza tra carta di debito e carta di credito, vero? Se non la conoscete, faccio qui un brevissimo ripasso. Quelli che già la conoscono possono saltare i prossimi due paragrafi.

La carta di debito è la carta che addebita subito la spesa sul conto corrente a cui si appoggia. È, in altre parole, quella che una volta chiamavamo “bancomat” e che oggi non possiamo più chiamare così. Quantomeno non sempre, visto che sempre più banche si stanno affidando ai classici circuiti VISA e Mastercard anche per le carte di debito. Anche in questo caso, non me ne vogliate, mi sale un rigurgito campanilista (tanto per non passare da anti-americano), perché Bancomat è un’azienda italiana, mentre VISA e Mastercard indovinate di dove sono? Americane, bravi, ma passiamo oltre.

La carta di credito è invece quella carta che “vi fa del credito”, vi presta cioè dei soldi che restituirete in un colpo solo in un certo giorno del mese successivo oppure a rate, secondo accordi presi con la banca o l’azienda che emette della carta.

Vista così, la carta di credito che ha un plafond predefinito (quindi un tetto massimo alla spesa), sembrerebbe essere più sicura rispetto a quella di debito che si appoggia sul conto corrente, ma ovviamente non è così. Anche la carta di debito ha una soglia di spesa massima (giornaliera e mensile, di prelievo e di spesa sui POS), quindi tra le due ormai c’è un’unica differenza: una addebita subito la spesa e l’altra il mese successivo. Le carte di debito su circuito Visa e Mastercard, tra l’altro, possono essere usate online come qualsiasi carta di credito, proprio perché i circuiti sono gli stessi delle carte di credito. Dunque sono molto comode per chi ha già una carta associata al conto e non vuole aprire e sostenere i costi di una carta di credito.

Torniamo però al POS per raccontare come oggi, nel 2025, questi dispositivi possano ancora essere utilizzati per truffare in un modo tecnologicamente sorprendente.

A Sorrento, in un giorno di sole che picchiava duro, i carabinieri hanno inseguito una donna di 36 anni che, pochi minuti prima, aveva sottratto una banconota da 100 euro dalla cassa di un bar. La vera sorpresa, però, non era nella banconota ma nella borsa della ladra: un POS mobile contactless “non a norma”, sospettato di essere usato per sottrarre denaro avvicinandosi alle carte delle vittime. Le indagini hanno poi collegato la donna a decine di episodi simili, soprattutto a Roma, dove in un singolo colpo erano spariti circa 9.000 euro. È in attesa di giudizio, mentre si cerca un complice e si indagano altri prelievi sospetti.

La tecnologia usata è semplice solo in apparenza: per riuscire in un furto del genere servono condizioni precise. I dispositivi restano attivi per circa 30 secondi, e se nel portafoglio ci sono più carte — o carte sovrapposte — il POS può “confondersi” e annullare la transazione. Inoltre, ogni operazione contactless è tracciata: il prelievo lascia sempre una traccia elettronica, il che rende il gioco più rischioso per chi ruba.

Il Corriere della Sera ha voluto verificarlo con un esperimento: POS mobile intestato a un giornalista con un importo impostato a 10 euro e un portafoglio con carta di credito. Di tre tentativi, uno solo è andato a segno. E non senza segnali evidenti: il suono del POS durante la transazione avrebbe potuto allertare la vittima, anche se quelli “modificati” probabilmente non suonano. Inoltre, aprire un account da venditore richiede codice fiscale, documento d’identità fronte-retro e una breve registrazione video del volto: non proprio un kit “usa e getta” da borseggiatore improvvisato, ecco.

Vale la pena ricordare anche altre tecniche di frode fisica. Per esempio gli Skimmer, dispositivi nascosti su POS o sportelli bancomat che copiano i dati della banda magnetica o del chip, spesso abbinati a telecamere per carpire il PIN. E i numeri non sono trascurabili: secondo l’Istat, nel 2022-2023 la clonazione di carte di credito ha colpito l’1,1% degli utenti (era l’1,3% sei anni prima), mentre le sottrazioni di denaro tramite strumenti bancari online sono aumentate del 74% — un dato gonfiato dall’esplosione dell’uso dei servizi digitali, cresciuti di oltre il 25%. Attenzione, “tramite strumenti bancari online” non significa acquisti online. O almeno non solo. Ormai le truffe più evolute (e diffuse) mirano a farsi dare i dati direttamente dall’utente. Quasi la metà delle vittime (44,7%) se ne accorge dopo, solo leggendo l’estratto conto.

La morale? Il POS pirata esiste, ma non è la bacchetta magica del borseggio moderno. Funziona in contesti precisi, per importi ridotti, e lascia tracce. Il pericolo vero, spesso, non è la tecnologia in sé, ma l’idea che basti un bip per fidarsi.

Quando non serve nemmeno tirare fuori la carta: il Ghost Tap

Prima l’ho accennato e tra poco vedremo anche perché: usare il telefono per pagare è indubbiamente più sicuro che non utilizzare la carta. Ma ovviamente — purtroppo — non è sicuro al 100%. Perché puoi utilizzare tutte le funzioni di sicurezza che vuoi, ma se riesci a ingannarlo e a fargli pensare che sei tu ad approvare le transazioni, allora non c’è sicurezza che tenga.

E indovinate un po’? Esiste pure questa eventualità. Voi siete lì, che sorseggiate un caffè all’aperto con lo smartphone sul tavolino. Ignari che, proprio su quel tavolino, si stia consumando un reato, una truffa. Qualcuno potrebbe infatti comandare il telefono per fargli fare delle azioni a vostra insaputa, simulando i “tap” che fareste con le dita sullo schermo.

Gli schermi degli smartphone sono “capacitivi”: funzionano grazie a un sottilissimo campo elettrico invisibile che ricopre il vetro. Quando un dito — che conduce elettricità — si avvicina, altera quel campo, e il telefono deduce in che punto è avvenuto il tocco (qui gli ingegneri e i tecnici dovranno portare un po’ di pazienza per la spiegazione che lascia un po’ a desiderare).

Ora, con la tecnica del Ghost Tap, si può ingannare il sistema operativo dello smartphone facendogli credere che stiano avvenendo dei tocchi o degli swipe grazie ad alterazioni del campo magnetico, come quelli provocati dal tocco del dito umano… anche se l’umano sta usando le dita per fare altro.

Volete che vi spaventi ancora un po? Bene, il lavoro pionieristico “GhostTouch: Targeted Attacks on Touchscreens without Physical Touch” presentato al USENIX Security Symposium 2022 dimostra come sia possibile iniettare falsi tocchi su touchscreen capacitivi utilizzando un’interferenza elettromagnetica (EMI), e senza contatto fisico. Il sistema ha funzionato su 9 modelli di smartphone diversi, con una precisione nella posizione di circa 14,6 × 19,2 pixel, un ritardo inferiore a 0,5 secondi e a una distanza fino a 40 mm. Gli attaccanti hanno simulato scenari reali, per esempio rispondere a una chiamata silenziosa, abilitare il Bluetooth, sbloccare lo schermo, ecc. Se non vi basta, sulla pagina ufficiale del USENIX c’è anche un bel video che riporto qui.

Direte: beh ma il dispositivo attaccante deve stare molto vicino allo smartphone. Perfetto, infatti nell’esempio che viene fatto, il telefono della persona ignara è poggiato sul tavolino e il dispositivo attaccante è appena sotto il tavolo. Voi state bevendo il caffè, e quello approva delle transazioni.

Menomale che oggigiorno non basta più dare semplicemente un ok. Non sempre a dire il vero, per questo tutti consigliano (e io mi unisco al coro) di abilitare l’approvazione biometrica per tutti i pagamenti. Ovvero l’identificazione tramite impronta digitale o scansione del viso.

In pratica: il rischio è reale, ma richiede strumenti sofisticati e conoscenze tecniche (o un’app malevola ben nascosta). Ecco perché mantenere il sistema aggiornato, scaricare solo da store ufficiali e tenere d’occhio i permessi delle app è più efficace di qualunque panico.

NFCgate e il paradosso del contactless

NFC è comodo, ma non inviolabile. Facciamo un ripassino anche questa volta.

Cos’è NFC? NFC (Near Field Communication) è una tecnologia wireless a cortissimo raggio che permette a due dispositivi vicini — come uno smartphone e un POS — di scambiarsi dati tramite campi elettromagnetici, in genere entro 4 cm. È simile al Bluetooth, ma molto più rapido da avviare e pensato per connessioni istantanee e sicure. Oltre ai pagamenti contactless, l’NFC si usa per validare biglietti sui mezzi pubblici, aprire serrature elettroniche, condividere file o impostazioni tra smartphone e persino per l’accoppiamento veloce di cuffie e altoparlanti.

NFCgate è un’applicazione per smartphone Android capace di intercettare e modificare i dati scambiati tramite NFC. In pratica, può “registrare” la comunicazione — ad esempio quella tra una carta contactless e un POS — e poi riprodurla o analizzarla in un secondo momento. Nato come toolkit open-source per la ricerca (sviluppato alla TU Darmstadt), serve ufficialmente per studiare e testare la sicurezza delle connessioni NFC usando normali smartphone Android. Niente di malevolo, dunque.

Il problema è che il confine tra ricerca e uso criminale può essere sottilissimo. È così che è comparso un malware chiamato NGate, capace di sfruttare NFCgate per catturare i dati NFC da uno smartphone-vittima e inviarli a un altro dispositivo controllato da un truffatore. In certi casi, questo ha permesso di ricreare virtualmente una carta bancaria su un altro telefono e usarla per effettuare pagamenti contactless non autorizzati.

Ma il contactless ha anche sistemi di sicurezza intrinseci: la brevità del raggio operativo, le soglie di autorizzazione e il tracciamento delle transazioni alzano la soglia di difficoltà di questi attacchi. Inoltre, implementazioni professionali spesso includono misure come distance bounding che respingono tentativi di attacco di questo genere.

NFCgate è importante soprattutto perché ci ha permesso di capire quanto la tecnologia contactless possa essere studiata, ma restano rare le situazioni reali in cui viene usata con efficacia malevola. È più utile come spunto di riflessione per alzare il livello di attenzione e di allerta, che come nuova urgenza da diffondere.

I Money Mule, ovvero quando ci trasformiamo in criminali senza volerlo

E arriviamo ai “muli ignari”. O per meglio dire ai “somari”, anche se non vorrei parlarne in modo spregiativo, perché spesso è il bisogno che spinge a credere a certe truffe.

Capita infatti di venire raggiunti da offerte piuttosto invitanti tramite internet. Sui social capita spesso. Personalmente, pochi giorni fa mi è capitato su Telegram. Ti scrivono “vuoi guadagnare dei soldi extra? Ti basta usare lo smartphone”. E la cosa tragica è che è pure vero.

Ma come, ti danno soldi per stare sui social? Spesso si, ma ovviamente dietro c’è una truffa, quella del Money Mule, dove tu diventi un complice ignaro di una rete criminale che truffa, estorce, ruba e ricicla denaro.

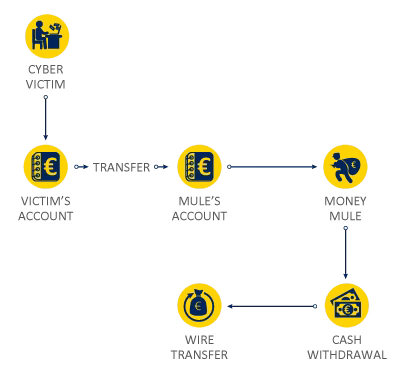

Tecnicamente, il meccanismo è semplice: ricevi un bonifico o un accredito su un conto a tuo nome, poi trasferisci quelle somme — spesso in criptovalute o verso conti esteri — seguendo le istruzioni di chi ti ha “assunto”. In gergo, diventi un “filtro” per il riciclaggio: i fondi provengono da phishing, malware bancari, frodi con carte o POS pirata, e il tuo conto serve a farli sembrare legittimi. Secondo Europol, quasi sempre i trasferimenti avvengono in più passaggi e attraverso “muli” diversi, così da rendere più difficile risalire all’origine illecita del denaro.

Le banche e le autorità però non si curano — giustamente — della tua ingenuità: anche se “non sapevi nulla”, rischi accuse di riciclaggio o autoriciclaggio, sequestro dei fondi e chiusura dei conti. Il rapporto FATF (che sta per Financial Action Task Force) classifica i money mule come “gatekeeper” del riciclaggio, cioè soggetti-ponte che permettono ai proventi criminali di entrare nel sistema finanziario.

E in alcuni scenari, la truffa del Money Mule si intreccia con quella del paragrafo precedente: è successo con il malware NGate, in cui le vittime inserivano credenziali bancarie, attivavano NFC, posizionavano la carta sul retro del telefono… e autorizzavano un addebito inconsapevole. A quel punto, un attaccante poteva ricreare la carta virtualmente su un altro device e usarla per pagamenti contactless fraudolenti. I fondi passavano poi attraverso una catena di “muli” — ovvero persone comuni — prima di arrivare ai conti finali.

Visto che Insalata Mista, a volte, si trasforma in servizio pubblico, ecco un bel boxino pratico su come riconoscere le offerte truffaldine:

Come riconoscere un’offerta da “Money Mule”

Secondo Europol e CERT-AgID, questi sono i campanelli d’allarme più comuni:

Offerta troppo generosa per il lavoro richiesto

Promesse di guadagni elevati per compiti semplici come “ricevere fondi” o “trasferire denaro”.Nessuna richiesta di competenze o esperienza

Testo generico: “Nessun requisito, solo un conto bancario attivo”.Provenienza sospetta

Annunci su social o app di messaggistica (WhatsApp, Telegram) da contatti non verificati.Urgenza ingiustificata

Frasi come “Offerta valida solo oggi” o “Dobbiamo agire subito per non perdere il cliente”.Canali di comunicazione non ufficiali

Email non aziendali (es. Gmail, Yahoo), contatti anonimi o numeri internazionali sconosciuti.Richiesta di usare il tuo conto personale

Ti chiedono di ricevere fondi sul tuo IBAN o di aprire un nuovo conto a nome tuo.Pagamento in criptovalute

Proposta di inviare/ricevere denaro in Bitcoin, Monero o altre criptovalute “per comodità”.Assenza di contratto o documentazione

Nessun documento formale, solo chat e accordi verbali.

Regola d’oro: se non conosci personalmente l’azienda, se non c’è un contratto chiaro, o se il lavoro consiste solo nel “muovere soldi”, quasi sicuramente è riciclaggio.

Lo smartphone rimane il più sicuro, ma indispensabili sono gli occhi aperti

Ve l’avevo promesso dall’introduzione e ora devo saldare il mio debito. Ho accennato infatti al fatto che lo smartphone è, mio malgrado, il metodo di pagamento più sicuro di tutti. Non che mi piaccia mettere anche questo, dopo tutto quello che già possiedono, in mano alle multinazionali tech americane, ma tant’è: questa battaglia ormai l’hanno vinta loro e fino alla prossima grande rivoluzione (che però c’è già stata e si chiama intelligenza artificiale) possiamo solo guardare.

Dicevo: pagare con lo smartphone non è solo comodo, è anche più sicuro di una carta fisica o del contante. Quando usi sistemi come Apple Pay o Google Wallet, il telefono non trasmette mai il numero reale della carta. Al suo posto invia un token — ovvero un codice univoco generato per quella singola transazione — grazie alla tokenizzazione, una tecnologia standard definita da EMVCo, l’ente che stabilisce le regole globali di sicurezza per i pagamenti elettronici.

Anche se questo codice venisse intercettato, non potrebbe essere riutilizzato. Inoltre, ogni pagamento richiede un’autenticazione sul dispositivo: impronta digitale, riconoscimento facciale o codice di sblocco. Questo significa che un ladro, anche avendo in mano il tuo smartphone, non potrebbe fare acquisti senza superare questi controlli (per avere due riferimenti: Apple – Security Overview e Google Pay Security).

Con la carta fisica, invece, i dati sono sempre gli stessi: se qualcuno li copia (con skimmer, gli abbiamo citati prima, oppure con una banale foto), può usarli finché non blocchi la carta. E il contante è ancora più vulnerabile: se lo perdi o te lo rubano, è impossibile tracciarlo o recuperarlo.

I pagamenti digitali, al contrario, sono completamente tracciabili, consentendo di contestare un addebito o bloccare rapidamente un metodo di pagamento. E la contestazione, fidatevi di chi ci è cascato, funziona sempre. Certo, è una scocciatura dover fare la denuncia, presentare moduli su moduli, ma alla fine si recupera tutto. E indovinate come e quando mi hanno clonato la carta di credito? In un ristorante in estate, ovviamente, dopo averla usata “fisicamente”. La stessa estate in cui mi rubarono l’auto. E se seguite Insalata Mista da un po’ conoscerete anche il luogo e altri dettagli su questo fatto.

In ogni caso, l’importante è avere gli occhi attenti e non fidarsi mai. Questa estate me ne è capitata un’altra: una grandissima catena di alberghi, facciamo pure nomi e cognomi (Accor), mi ha chiesto più volte di inviare i dati della carta di credito via email. Una richiesta assurda che non vorrei mai leggere in vita mia. Non bisogna essere esperti di cybersecurity per sapere che 1) i numeri della carta di credito non si inviano mai e 2) di certo non tramite un sistema assai poco sicuro come l’email.

Eppure, anche protestando col servizio clienti della catena, mi sono sentito rispondere che “le loro email sono sicure”. Si, certo, come no. La richiesta, tra le altre cose, è arrivata dopo che avevano tentato di fare il deposito cauzionale sulla carta di credito principale che avevo registrato sul sito della catena. Anche qui un altro errore banale: mi hanno scritto “la sua carta non funziona”. No, non è vero che non funziona, è che gli addebiti, soprattutto se provenienti da località non abituali, vanno autorizzati. A maggior ragione se si parla di importi consistenti. Come puoi aspettarti che funzioni?

In questa situazione assurda, di certo personale ma sono sicuro altrettanto comune, sono stato trattato come il piantagrane, come quello che ha voglia di fare polemica su questioni “di prassi” come il deposito cauzionale sulla carta. Non era questo, ovviamente, e mi è costato il pagamento anticipato di tutto il soggiorno pur avendo pagato per la tariffa flessibile (purtroppo ero troppo sotto data e non potevo cambiare sistemazione).

Ve lo racconto perché, in ogni situazione, anche quando davanti avete una catena multinazionale che vi chiede qualcosa che sembra essere la normalità, dovreste (dovremmo) pretendete invece la sicurezza che ci spetta per diritto. E, quando potete, utilizzate lo smartphone, sempre che non sia contro la vostra morale e che non vi piaccia il fatto di dare altri dati o soldi a Google e Apple. In quel caso, sappiatelo, sono comunque dalla vostra parte.

Buone vacanze!

Se sei arrivato fino a qui, innanzitutto ti ringrazio.

Non ci siamo presentati: mi chiamo Franco Aquini e da anni scrivo di tecnologia e lavoro nel marketing e nella comunicazione.

Se hai apprezzato la newsletter Insalata Mista ti chiedo un favore: lascia un commento, una recensione, condividi la newsletter e più in generale parlane. Per me sarà la più grande ricompensa, oltre al fatto di sapere che hai gradito quello che ho scritto.

Franco Aquini